予備機完成宣言

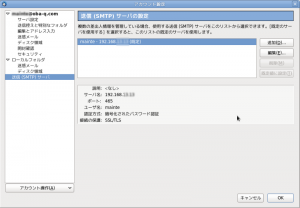

メールの設定が終了しました。

とりあえずまだプライベートIPアドレスでの

動作確認ではありますが、以下の設定は

ローカル内で順調に稼働しました。

SMTP

・Outbound Port25 Blocking対策

・Submission over TSL対応

・SMTP over SSL/TSL対応

(PGP・S/MIME未対応)

POP3・IMAP

・POP over SSL/TSL 対応

(APOP未対応)

・IMAP over SSL/TSL 対応

ドメイン・ホストネームでの稼働は

予備機がホンチャンに昇格するときになります。

SMTPSやPOP3Sの必要性はあまり感じませんが、

設定の仕方を忘れそうなので練習がてら・・・(笑

なぜ必要性を感じていないかって?

本日の本題はこれです。

拙生的には

まずメールで見られてはまずいものは送らない。

まずい内容や添付ファイルなどは別途暗号化された

安全な方法で交換している。

どぉしてもメールで送りたいときはPGP使用など

徹底すべきものと考えている。

受信の際はSSH(ポートフォアーデング)で事足りる。

などいろいろ理由はありますが、よぉは、メールがなきゃ

生きていけない世の中であることは十分承知ですが、

メールが万能でないことも十分思い知っているということです。

一般的な考察

なによりも、悪意をもってメールを盗み見られるシーンは

非常に限定的でしょう。

無線・有線回線のパケットを盗聴してデーターを盗み見る

シーンはスパイ映画などではしょっちゅう観ますが、実際には

スキルも小道具も必要で、大金でもからまない限りそれなりの

リスクを背負って盗み見ることは極稀なことでしょう。

もしあるとしたら経由されるサーバーの管理者とかプロバイダ

の人間なら簡単に覗き見ることは可能でしょうけど。

だとしたらやはりSSL/TTLなどではダメでPGPなどが

有効な手段となります。

SSLやTSLは通信の暗号化ですが、なりすましで受信されて

しまえば普通のメールと一緒です。

PGPは公開鍵を使いメールやファイル自体を暗号化するので、

ペアとなる秘密鍵を持たない者は複合できないからです。

ただ受信者側がペアキーを作成して、複合するための秘密鍵を保持し

暗号化するための公開鍵をお互いに交換するという面倒な作業は

はっきり言って普及するための足かせになっています。

公開鍵はWeb上などで晒しておいてもOKですが、ほとんどは

そんなことをしていないので、出先で拝借したパソからの

Webメールの暗号化なんてのも、公開鍵の持ち歩きとアドオンの

導入が必要なので簡単ではなく、どこからでも簡単に・・・

というWebメールのメリットが損なわれることになります。

(S・MIMEも同様です。)

利便性を取ってリスクを背負うのか、リスクを回避するために

利便性を犠牲にするのか・・・難しいところです。

話は戻りますが、ファイヤーウォールの設定やWebDAV、

WebMail、SAMBAやPPPoEも終了し、入れ替えた後の

30分程度の設定変更で実働可能にいたりました。

いつでも交換可能ということで予備機完成の宣言を

させていただきます。

最近のコメント